Hardware y software en una arquitectura de ciberseguridad industrial

En una era en la que cada día aparece una nueva herramienta de ciberseguridad, se hace cada vez más necesario contemplar las configuraciones de conectividad a desplegar como un todo. Abarcando desde el diseño, teniendo en cuenta la industria y contexto oportuno, pasando por el hardware y su función en dicho ecosistema, hasta la integración del mismo en las herramientas software. A través de estas se va a mantener la seguridad definida por diseño a lo largo de todo el ciclo de vida de la planta. Descuidar cualquier aspecto en una solución de ciberseguridad supone un aumento en la ventana de exposición a las últimas amenazas.

En el marco de las arquitecturas de ciberseguridad pensando en la aproximación hardware y software, se tiende a relacionar dicha ciberseguridad con herramientas de mercado exclusivamente pensadas para dicho propósito. Sin duda alguna, las herramientas tanto a nivel de hardware como de software están evolucionando a un ritmo vertiginoso, aprovechando soluciones y tecnologías de peso y funcionalidad contrastada en entornos IT. Sin embargo, a la hora de integrar dichas soluciones en el mundo OT esto no siempre tiene el éxito esperado. ¿A qué puede deberse esto? ¿Qué es lo que no se está teniendo en cuenta a la hora de implementar la tecnología de la ciberseguridad en los entornos OT? En la mayor parte de los casos la respuesta es básicamente que IT y OT no son lo mismo, y se necesitará comprender el contexto para poder plasmar las soluciones existentes en el ámbito industrial.

Si bien en el propio mundo OT los planteamientos para las arquitecturas de conectividad digital son propios a cada industria. No es lo mismo la industria de proceso que la industria discreta, dentro de dicha diferenciación igualmente se disponen estructuras propias a cada tipo de mercado y dentro de cada mercado, cada solución es particular y propia dentro de su entorno. Esto lleva a un concepto que ha de ser tenido en cuenta y que plantea un gran reto bajo la perspectiva de ciberseguridad. Las soluciones de conectividad son hechas a medida o ‘tailor made’. En dicho proceso, suele ser un gran error desligar del propio diseño junto con todos sus requisitos industriales.

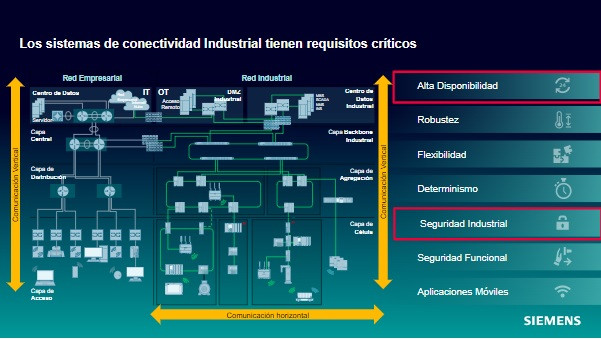

Figura 2: Requisitos de una arquitectura industrial. La seguridad industrial es parte intrínseca del mismo

Partiendo del diseño, el primer aspecto a tener en cuenta es el contexto de lo que se pretende conectar. Lo que puede entenderse como el flujo de datos de la planta con sus sistemas de explotación, los autómatas con los SCADA, los sistemas Edge con su fuente de datos y la plataforma de explotación, la redundancia o no de un sistema de control... Este primer aspecto condicionará el hardware y diseño de la arquitectura de comunicaciones. Desde este primer punto es de gran importancia no centrarse únicamente en los componentes tanto de red como de segmentación de los niveles de máquina o celda, sino también, en cómo van a ser gestionados en el ciclo de vida de su función, ya que una máquina ha de ser segregada en la medida de lo posible del resto de su entorno, pero igualmente dispuesta al mantenimiento tanto en materia de usabilidad como en su ciberseguridad intrínseca.

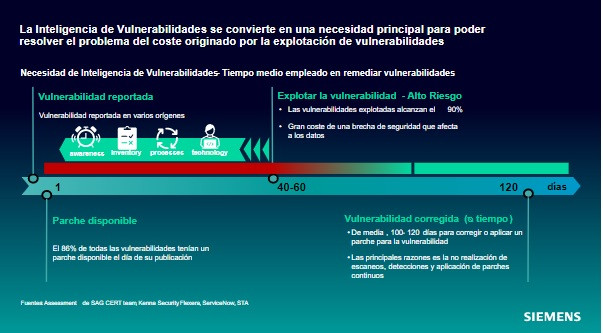

Si se atiende a que desde el día 1 de un sistema de conectividad digital, empiezan a aparecer vulnerabilidades que afectan al mismo. Desde ese mismo momento la carrera por explotar dicha vulnerabilidad la suele ganar el ‘malware’ frente a la mitigación de dichos riesgos. Se llega, de este modo, a la conclusión de que las herramientas de software se elevan en importancia, permitiendo conocer a qué se ha de hacer frente y reaccionar en un tiempo lo más rápidamente posible una vez conocida la naturaleza de la amenaza a la que reaccionar (Figura 3). En este sentido, la forma de hacer frente a dicha problemática se puede entender como que la carrera ha de ser empezada con anterioridad, es decir, desde aquella primera fase de diseño. En la que juega un papel de vital importancia la relación existente entre el hardware y el software que se va a disponer.

Figura 3. La necesidad de reducir el tiempo de respuesta ante amenazas

Para poder empezar la carrera de la ciberseguridad lo antes posible lo primero a plantear es, por supuesto, un diseño de arquitectura que integre los niveles apropiados de segmentación, pero en la misma medida que contemple las necesidades de acceso a mantenimiento y proveedores. Sólo de esta forma se pueden evitar puertas traseras de acceso a las instalaciones. En estos casos, soluciones como Sinema Remote Connect, permiten añadir el acceso controlado a la segmentación. Lo que es indispensable para cualquier demanda de actualización ya sea local o a proveedores.

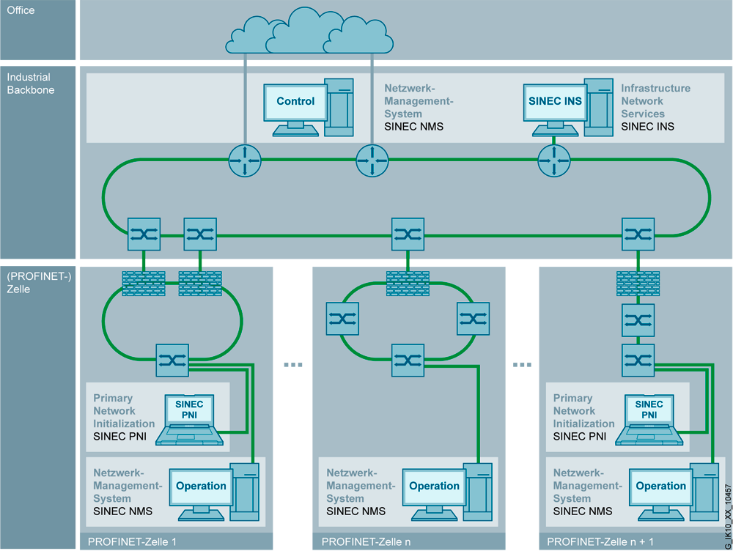

Salvada la necesidad de la gestión en conectividad, se pueden tener en cuenta las herramientas que permiten mitigar los riesgos de una amenaza. Estas han de contar con la gestión de todos los componentes, tanto de red, como de segmentación, así como dispositivos finales. En este sentido se puede hacer frente a dicha necesidad con herramientas como el SINEC NMS (sistema de gestión de red) o el SAT (Simatic Automation tool) en la parte relativa al entorno de automatización, y que permitirían reaccionar a las necesidades lo más rápido posible. No menos importantes son los servicios necesarios para completar la solución mediante registro de eventos, autenticación etc. De este modo, se dispone de una solución holística que tiene en cuenta todos los requisitos del sistema desplegado en todos los sentidos necesarios.

Figura 4. SINEC Suite: SINEC NMS, SINEC INS, SINEC PNI

Pero sin conocer cuál es la situación y amenazas a hacer frente dentro de cualquier entorno industrial, no se puede sacar todo el partido a haber dispuesto de una solución que contemple la reacción rápida. Para ello es necesaria la disposición de la información, donde la rápida alerta así como la facilidad en la verificación in situ de cuál es la situación actual permite conocer con particularidad a qué se ha de reaccionar. En este sentido resultan indispensables los servicios y herramientas como los gestores de vulnerabilidad industriales, tales como el IVM (Industrial Vulnerability Manager) o el Vilocify, que ponen al alcance de cualquiera el conocimiento de las amenazas a hacer frente dada su base instalada. Por otra parte, a través de herramientas como el Siemens Extensible Security Testing Application (SiESTA), se pasa a disponer del conocimiento de los activos mediante un informe actualizado detallando las vulnerabilidades, in situ y acorde su estado, lo que equivaldría a la radiografía de situación actual de ciberseguridad en planta.

Figura 5. Scalance LPE un amplio abanico de posibilidades de ciberseguridad

Por supuesto, a la hora de trabajar la seguridad, y con el conocimiento de situación, siempre se puede ir un paso más allá, respondiendo ante el conocimiento de las anomalías en planta y disponiendo la información de manera coordinada mediante un centro de defensa en seguridad, soluciones vienen a completar la agilidad de detección en cuanto a ciber amenazas. Este es un aspecto que igualmente ha de ser contemplado en el diseño, y donde la tecnología Edge aplicada a la conectividad industrial representa un referente que permite ser capaz de disponer de conocimiento de estado en cada uno de los recovecos del sistema. Es el caso del LPE “Local Processing Engineering” de la gama SCALANCE de Siemens, que nos permitiría entre otras opciones hacer llegar las soluciones Zero Trust hasta las células de automatización, así como desplegar sondas de detección de anomalías sin interferir en la configuración de sistema desplegados.

Como se puede comprobar, la ciberseguridad de los entornos OT, resulta característica, algo que desde Siemens se ha podido comprobar y trabajar a lo largo de las más de 200 plantas que posee por todo el planeta, pero tan sólo teniendo en cuenta un despliegue holístico de solución que contemple un ecosistema seguro a todos los niveles, se puede disponer de una arquitectura que responda a todos los requisitos de disponibilidad, conocimiento y de respuesta necesarios. Todo esto, se puede observar en el laboratorio de ciberseguridad industrial en las instalaciones de Siemens en Tres Cantos, que forma parte de la Red Nacional de Laboratorios Industriales en colaboración con el INCIBE con un despliegue completo de arquitecturas de referencia y toda la suite de herramientas de detección y respuesta que componen esta solución holística en ciberseguridad.

Juan Carlos Pozas

Responsable de Producto

de Comunicaciones Industriales

y Ciberseguridad Industrial

Siemens España

Este artículo aparece publicado en el nº 542 de Automática e Instrumentación págs. 42 a 44.

Autonomía estratégica y competitividad, grandes protagonistas en la última jornada

La cita industrial de Bilbao analiza las principales tendencias tecnológicas que están marcando el día a día en nuestras fábricas

La jornada inaugural pone el foco en las fortalezas y debilidades de una industria nacional que mira de reojo al ámbito geopolítico y al papel de Europa en este difícil contexto

Comentarios