AEI 516 - La importancia y el alcance de los ciberataques sobre los sistemas de supervisión y control automático

Este artículo analiza en profundidad el riesgo de ciberataques que actualmente vive la industria. Lo hace exponiendo diversos ejemplos de casos reales de ciberataques sobre sistemas de supervisión y control automático de procesos, para posteriormente definir los tipos más destacados de ciberataques y las estrategias propuestas por los investigadores para su detección y eliminación.

Introducción

La supervisión y el control automático de procesos industriales es una realidad innegable en todos los sectores industriales y de servicios. La supervisión y el control automático resultan esenciales en la generación y distribución de energía y agua, en el control de procesos, en el transporte (aviones, coches, barcos), en la fabricación de todo tipo de bienes y equipos e incluso en sectores del ocio y del entretenimiento. La realidad actual y futura del Control automático está íntimamente ligada al desarrollo de eficientes sistemas de Comunicación y a la mejora continua en prestaciones de los Computadores. Es la llamada triple C (Control-Comunicación-Computador) que opera de una forma silenciosa que muchas veces no somos conscientes de su existencia ya que funciona en la inmensa mayoría de los casos de forma precisa, fiable y segura, resultando crucial en todos los sectores de la sociedad. Es la llamada tecnología oculta (hidden technology) que introdujo el profesor Astrom [1].

Toda tecnología silenciosa u oculta debe operar de forma eficiente y a su vez segura y aquí está el quid de la cuestión, o sea que cuando un sistema de supervisión y/o de control automático falla y deja de funcionar, entonces nos damos cuenta de su existencia y de su importancia crucial. Los fallos pueden ser fortuitos, debido a la gran cantidad de sensores, actuadores, controladores, comunicaciones y componentes que intervienen en el control automático de procesos y que hace imposible que se pueda asegurar que siempre funcione todo bien al 100%. Pero los fallos también pueden ser maliciosos, por ejemplo causados con el interés de fraude para conseguir una apropiación indebida o por otros motivos para inestabilizar y causar daños voluntarios, en cuyo caso se llaman ciberataques.

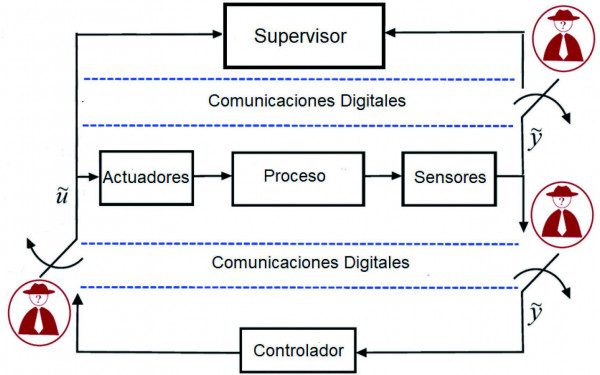

El aumento sin límite de redes de sensores, el crecimiento imparable de datos recibidos en los sistemas de supervisión conduce al uso de nuevas metodologías de análisis de datos (Data Analytics & Big Data) esenciales para encarar los nuevos retos tecnológicos. También, es una realidad tecnológica la transformación de los sistemas de control clásicos en sistemas de control digitales con redes de comunicaciones y computadores interconectados (NCS: networked control systems, CPS: CiberPhysical Systems, IoT: Internet of the Things y la irrupción del concepto de Industry 4.0 o digitalización de sistemas). Pero estos nuevos retos tecnológicos están aumentando el riesgo de los ciberataques en sistemas de control y supervisión (Figura 2). Es por ello que la ciberseguridad es un tema de gran preocupación y actualidad, tanto para conocer los posibles tipos de ciberataques que se pueden producir como para saber e implementar métodos de detección precoz y eliminación de los mismos. A continuación, se expondrán diversos ejemplos de casos reales de ciberataques sobre sistemas de supervisión y control automático de procesos y posteriormente se definirán los tipos más destacados de ciberataques y las estrategias propuestas por los investigadores para su detección y eliminación. Finalmente, se describirá un sistema simulado de control de dos depósitos interconectados con diversos escenarios de ciberataques desarrollado por nuestro centro de investigación CS2AC de la UPC, accesible a quienes desee aplicar y evaluar métodos de detección de ciberataques.

Ejemplos importantes de ciberataques de sistemas de control y supervisión

Desde hace unos cuarenta años se han producido importantes ciberataques de sistemas de supervisión y control automático que han producido daños cuantiosos. Aquí se presentan unos ejemplos de los mismos:

- Explosión de una tubería en Siberia el año 1982

Este es el primer incidente de ciberataque conocido que afectó a un red controlada de transporte de gas. El atacante introdujo un caballo de Troya (o troyano) en el sistema SCADA y el resultado fue la explosión no nuclear nunca vista hasta hoy en día desde el espacio (Markoff [2]; Tudorica [3]).

- Ciberataque en la empresa Gazprom el año 1999

Unos hackers penetraron en la compañía rusa de gas Gazprom y usaron un caballo de Troya para obtener el control del sistema de supervisión que controla los flujos de gas en las tuberías (Denning [4]).

- Interrupción de la central nuclear iraní de Natanz el año 2010

Este ciberataque infectó los sistemas informáticos industriales de la central nuclear iraní de Natanz, alterando el comportamiento de los PLCs e intentó destruir las centrifugadoras modificando su velocidad, lo que finalmente condujo al fallo y a la interrupción de la central. (Farwell & Rohozinski [5]).

- Night Dragon el año 2011

Cinco empresas mundiales de energía y petróleo fueron atacadas por una combinación de ataques cibernéticos. Estos ataques, que estuvieron en curso sin ser detectados durante más de dos años, no afectaron directamente a los sistemas de control y supervisión pero sí les permitió a los atacantes extraer datos sensibles como los planes operativos (Nicholson et al. [6]).

- Compañías de energía ucranianas el año 2014

Las plantas de energía experimentaron cortes de energía no programados que afectaron a un gran número de clientes el año 2014 y en otras empresas de infraestructuras críticas. Los informes posteriores reconocieron que fueron descubiertos ciberataques en las redes informáticas de las empresas (ICS-CERT [7]). Estos son algunos ejemplos de ataques en infraestructuras críticas pero también se podrían exponer otras ejemplos en cualquier sector industrial que justifican la atención creciente para resolver esta problemática a nivel social y empresarial.

Tipos de ciberataques, métodos de detección y búsqueda de remedios

Un tema fundamental para resolver el problema de los ciberataques es caracterizar los diferentes tipos de ciberataques que se pueden llevar a cabo y para cada uno de ellos describir cómo se pueden detectar de forma rápida y fiable y cómo mitigar o anular su efecto. Evidentemente la cantidad de tipos y variantes de ciberataques es muy extensa y aquí nos centraremos en explicar dos tipos muy comunes y cómo pueden ser detectados y remediados. Para un estudio más profundo de otros tipos de ciberataques y trabajos que se están desarrollando para su detección y mitigación se propone leer el trabajo de recopilación de bibliografía con más de 300 referencias que realizamos el año pasado (H. Sanchez y otros [8]).

DoS (Denegación del servicio)

Los ataques DoS (Denial of Service) también conocidos como ataques de interferencia, evitan que los datos lleguen a sus respectivos destinos, lo cual resulta una pérdida de disponibilidad de datos en tiempo real. Para generar un ataque DoS, una vez que el atacante ya ha obtenido acceso a la red de comunicación, puede bloquear los canales de comunicación, comprometer los dispositivos evitando que envíen datos, atacar los protocolos de enrutamiento, inundar el tráfico de red de algunos dispositivos, etc. Los ataques DoS se han catalogado como una de las amenazas de seguridad más costosas desde el punto de vista financiero (Carl, Kesidis, Brooks y Rai [9]) y, según una base de datos sobre incidentes cibernéticos que afectan a la industria (Byres [10]), son una de las amenazas más probable para los sistemas de control.

Un mecanismo alternativo para aumentar las propiedades de defensa de un sistema contra ataques DoS es la detección de ataques. Los esquemas de detección exponen los ataques después de que ocurran al monitorear cambios inesperados en las variables medidas. Los enfoques existentes se pueden clasificar principalmente en dos categorías: basados en patrones y basados en anomalías. Los enfoques basados en patrones comparan datos en tiempo real con registros disponibles de datos correspondientes a situaciones de ataque, por lo tanto, son efectivos solo en el caso de ataques conocidos, porque los ataques nuevos o ligeramente modificados no tendrían datos relacionados almacenados para la comparación. Por otro lado, los enfoques de detección basados en anomalías detectan desviaciones del comportamiento normal o esperado del sistema, sin ningún conocimiento previo del ataque. También puede ser útil la utilización de actuadores virtuales para hacer frente a los DoS, como por ejemplo en nuestro reciente trabajo (D. Rotondo y otros [11]). Y, una vez que la detección alarma del ataque cibernético DoS, el sistema de control debe reinicializarse.

Replay Attacks (Ataque de reproducción)

Los ataques de reproducción son un tipo de ataques de engaño en los que el atacante reemplaza las mediciones en tiempo real provenientes de los sensores y/o las acciones de control enviadas a los actuadores, con datos previamente registrados. Estos ataques se representan a menudo en películas, en las que se graban videos de seguridad y luego se reproducen para ocultar robos o sabotajes. Otros ejemplos son la intercepción de los patrones de uso de las redes inteligentes mediante el secuestro de medidores inteligentes para producir predicciones del consumo de energía (Irita y Namerikawa [12]) y el famoso caso Stuxnet, en el que un gusano informático registró los valores del sensor del enriquecimiento de uranio durante veintiún segundos, y repitió esos veintiún segundos durante el ataque, para engañar el sistema en lazo cerrado sin ser detectado ni por las rutinas de alarma ni por los funcionarios en la sala de control (Langner [13]).

Un método importante de detección de ataque por repetición es el basado en la marca de agua (watermarking approach). Dicho método se basa en agregar una señal de prueba a la señal enviada a los actuadores (a costa de sacrificar el rendimiento del control) y las mediciones recibidas por el sensor se analizan para verificar si existe o no el efecto de la señal de prueba en el sistema físico. Si el atacante desconoce la marca de agua o si no tiene suficiente conocimiento sobre el modelo de la planta, no puede proporcionar un resultado consistente para reproducirlo. En este caso, igual que el anterior se propone, por lo general, parar y reiniciar el sistema una vez se haya eliminado la acción del atacante.

Otros conocidos tipos de ciberataques de sistemas de supervisión y control automático son: FDIA (False Data Injection Attacks) ataques que inyectan falsos datos, ZDA (Zero Dynamics Attacks) ataques que inyectan señales al actuador para producir que la señal del sensor sea nula y CA(Covert attacks) o ataques encubiertos, entre otros muchos.

Ejemplo de sistema simulado de ciberataques en un sistema de control simple

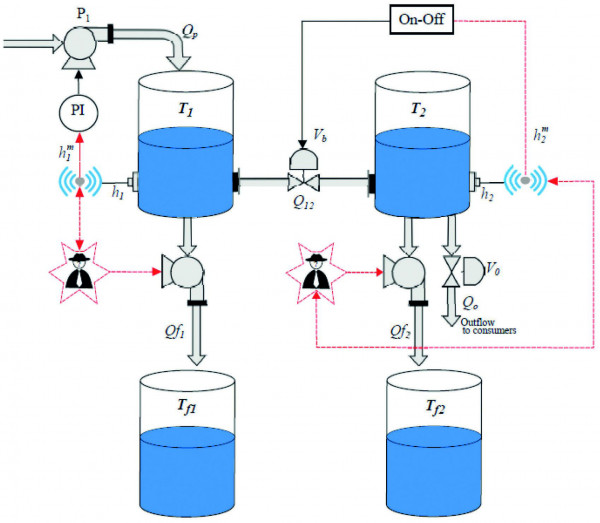

Por último, se presenta un ejemplo abierto de referencia (Benchmark) de ciberataques (J. Quevedo y otros [14]) de un sistema simulado en SIMULINK de control de dos depósitos interconectados (Figura 3) realizado en base un ejemplo de referencia para detección y diagnóstico de fallos previamente realizado por (Bouamama y otros [15]) y que ha sido modificado para simular diez escenarios de ciberataques.

El sistema consiste en dos depósitos que están interconectados entre sí a través de una tubería controlada con una válvula automática Vb regulada por un controlador On-Off (todo o nada). El primer depósito T1 recibe líquido de la bomba P1, controlada mediante un controlador proporcional-integral (PI). El segundo depósito T2, está equipado con una electroválvula de salida Vo para suministrar agua, gas u otro producto líquido a los consumidores.

El ejemplo de referencia (Benchmark) se ha derivado del descrito en Bouamama [14] incorporando un posible malicioso atacante que tiene el objetivo de robar el liquido de los tanques pasando desapercibido gracias a las modificaciones apropiadas de las salidas de los sensores, que ocultan los ataques. De esta forma, se supone que el ladrón puede extraer líquido de los tanques usando bombas de extracción con caudales Qf1 y Qf2, que mueven el agua de los tanques de T1 y T2 a los tanques de robo Tf1 y Tf2, respectivamente. Al mismo tiempo, se supone que las señales proporcionadas por los sensores se envían por redes inalámbricas al controlador PI y On-Off, y el ladrón es capaz de hackear estas señales y modificarlas. Dependiendo del tipo de robo y el tipo de alteración del sensor, se consideran diez escenarios diferentes de ataque:

Escenario 1 - Modo sin ataque: este escenario corresponde al comportamiento normal del sistema de dos tanques cuando nadie roba líquido de los depósitos.

Escenario 2 - Robo de agua a corto plazo de T1: este escenario es similar a una fuga en el depósito, la diferencia es que se produce una extracción del líquido de forma maliciosa, con el propósito de robar líquido en el tanque T1. En este escenario, una bomba extrae un flujo constante en un cierto intervalo de tiempo sin ninguna alteración de las mediciones de los niveles en los tanques.

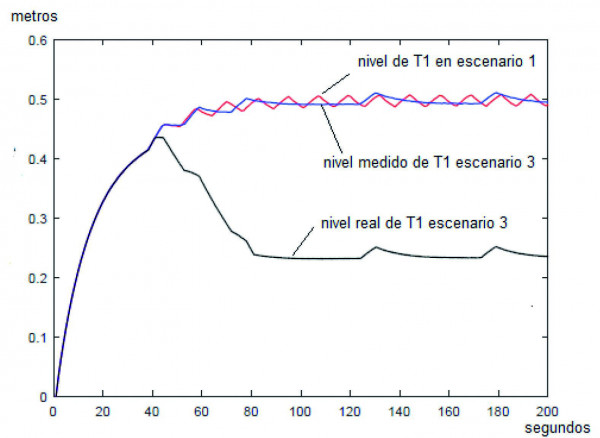

Escenario 3 - Robo de líquido en un intervalo corto de tiempo del depósito T1 con ocultación señal medida de nivel: En este escenario, el ladrón usa una bomba para extraer líquido del deposito T1 con un flujo constante durante un cierto tiempo (intervalo corto de tiempo) mientras agrega una señal a la salida del sensor de nivel en el tanque T1 para que la señal introducida oculte el robo. Gracias a la señal introducida, el nivel del líquido en el tanque T1 parece permanecer constante y el controlador PI funciona como si nada hubiera pasado proporcionando casi el mismo valor similar al obtenido en el escenario 1 (Figura 4).

Escenario 4 - Robo de líquido en un intervalo largo de tiempo en el depósito T1 con ocultación de la medida de nivel: Este escenario de ataque es similar al Escenario 3, pero la duración del robo se extiende al doble de tiempo y debido a la gran cantidad de líquido robada, la planta presenta algunos problemas de funcionamiento físico, ya que el tanque T1 se vacía, afectando al tanque T2 debido a la interconexión, y el consumo de agua Qo, que se convierte en cero cuando se vacía el depósito T2.

Escenario 5 - Robo de agua a largo plazo de T1 con pequeña señal añadida a la medida: En este escenario, el ladrón robará agua como en el escenario 4 pero ahora agrega una señal de tal forma que la señal de realimentación es inferior a la de consigna y esto obliga (engaña) al controlador PI a aumentar la señal de salida y en consecuencia fuerza a bombear más líquido dentro del sistema y así podrá robar más agua sin que se vacíen los dos depósitos, siendo más difícil de detectar el robo que en el escenario 4.

Los escenarios 6 a 9 son equivalentes a los escenarios 2 a 5 pero en este caso robando el líquido del depósito T2 y modificando la señal del sensor de este depósito. Y finalmente, el escenario 10 es un ataque de repetición, como se ha descrito en la sección anterior. Los detalles de este ejemplo de referencia o Benchmark con todos los modelos y parámetros utilizados en la simulación SIMULINK aparecen en la siguiente dirección web: https://cs2ac.upc.edu/en/training-benchmarks/cyber-attacks-benchmark-simulator

Conclusiones

El aumento de la conectividad de los sistemas de supervisión y de control automático mediante el uso de Internet conlleva unos beneficios innegables pero a la vez abre la posibilidad a nuevos problemas (los ciberataques). La necesidad de afrontar estos nuevos problemas y mejorar la seguridad está consiguiendo una atención relevante del mundo científico-técnico. De hecho, si se analiza la bibliografía sobre contribuciones en el tema de ciberataques, según Scopus, se observa una curva exponencial ya que hemos pasado de 69 contribuciones científicas el año 2000 a casi 3000 el año 2019. Así pues, indudablemente este tema está siendo ya de gran actualidad y se vislumbra que lo será aún más en un futuro próximo para que los sistemas de supervisión y control automático sean más fiables y seguros ante los crecientes intentos de ciberataques.

En este artículo se ha puesto de manifiesto la necesidad de desarrollar nuevas metodologías de detección de ataques para sistemas de control industriales conectados a la red. Los casos reales enumerados en el artículo apuntan a que los sistemas de control conectados a la red están ya sometidos a dicha amenaza. El artículo presenta la caracterización de los ataques más bien estudiados hasta la fecha, así como los mecanismos de detección que se han propuesto. Para validar las nuevas contribuciones, el artículo también presenta la necesidad de disponer de casos de estudio de tipo benchmark que permitan validar y medir las prestaciones de los diferentes métodos propuestos.

Joseba Quevedo

Helem S. Sanchez

Damiano Rotondo

Vicenç Puig

Teresa Escobet

Centro Específico de Investigación UPC-CS2AC (https://cs2ac.upc.edu)

Agradecimientos

Este trabajo ha sido parcial-mente financiado por la agen-cia española de investigación (AEI) y el Fondo Europeo de Desarrollo Regional (ERFD) a través del proyecto SCAV (ref. MINECO DPI2017-88403-R) y también por AGAUR ACCIO RIS3CAT UTILIDADES 4.0-P7 SECUTIL.

Referencias

[1] K. Astrom (1999), “Automatic Control – The Hidden Technology”, Advances in Control, Highlights of European Control Conference ‘99, Págs. 1-28.

[2] Markoff, J. (2009). Old trick threatens the newest weapons. [Disponible en http://www.nytimes.com/2009/10/27/science/27trojan.html].

[3] Tudorica, D. (2011). Communication security in SCADA pipeline monitoring systems. In Roedunet international conference (R o E du N et), 2011 10th (Págs. 1–5). Iasi, Romania: IEEE.

[4] Denning, D. E. (2000). Cyberterrorism: the logic bomb versus the truck bomb. Global Dialogue, 2 (4), Págs. 1–7.

[5] Farwell, J. P., & Rohozinski, R. (2011). Stuxnet and the future of cyber war. Survival, 53 (1), Págs. 23–40.

[6] Nicholson, A., Webber, S., Dyer, S., Patel, T., & Janicke, H.(2012). SCADA security in the light of cyber-warfare . Computers & Security, 31 (4), Págs.418–436.

[7] ICS-CERT (2016). Cyber-attack against Ukrainian critical infrastructure. [Disponible en https://ics-cert.us-cert.gov/alerts/IR-ALERT-H-16-056-01].

[8] H. S. Sánchez, D. Rotondo, T. Escobet, V. Puig, and J. Quevedo (2019). Bibliographical review on cyber attacks from a control oriented perspective. Annual Reviews in Control. Vol 48, Págs. 103-128

[9] Carl, G., Kesidis, G., Brooks, R. R., & Rai, S. (2006). Denial-of-service attack-detection techniques. IEEE Internet Computing, 10 (1), Págs.82–89.

[10] Byres, E. (2004). The myths and facts behind cyber security risks for industrial control systems. In Proceedings of the VDE kon-gress: 116, Págs. 213–218. Citeseer.

[11] Rotondo, D.; Sánchez, H.; Puig, V.; Escobet, T.; Quevedo, J.(2019) A virtual actuator approach for the secure control of networked LPV systems under pulsewidth modulated DoS attacks. Neurocomputing. Vol. 365. Núm.6. Págs: 21-30.

[12] Irita, T., & Namerikawa, T. (2017). Detection of replay attack on smart grid with code signal and bargaining game. In American control conference ACC’2017, Págs. 2112–2117. Seattle, WA, USA: IEEE.

[13] Langner, R. (2011). Stuxnet: Dissecting a cyberwarfare weapon. IEEE Security & Privacy, 9 (3), Págs.49–51.

[14] Quevedo, J., Sánchez, H., Rotondo, D., Escobet, T., & Puig, V. (2018). A two-tank benchmark for detection and isolation of cyber attacks. In 10th IFAC symposium on fault detection. Safeprocess’18. Varsovia, Polonia.

[15] B. O. Bouamama, R. M. Alaoui, P. Taillibert, and M. Staroswiecki (2001), “Diagnosis of a two-tank system,” Internal report of CHEM-project USTL Lille, France, Tech. Report.

Control basado en PC para una máquina de envasado de cápsulas y monodosis de uso alimentario

Comentarios