AEI 516 - Ciberseguridad para el sector del agua

En analogía al concepto de Industria 4.0 ha surgido en el sector en los últimos años la denominación de Agua 4.0, que engloba las tecnologías y herramientas que se centran en la digitalización y la automatización como núcleo de una estrategia para una gestión del agua flexible, competitiva y eficiente en el uso de recursos. Todo esto está llevando a que el sector se encuentre inmerso en un proceso de convergencia entre las redes de operación OT y las redes IT para dar cobertura a las necesidades crecientes para comunicar un volumen cada vez mayor de datos.

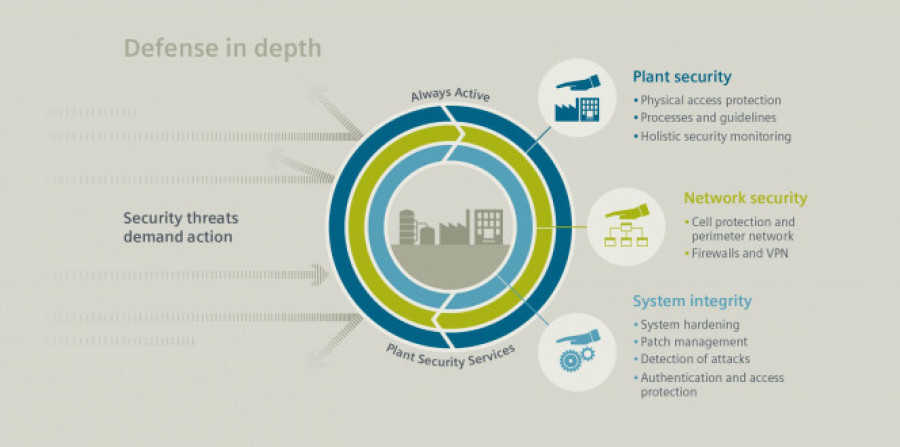

Pero las oportunidades que ofrece la digitalización del sector de agua implican un aumento de los riesgos. Estas redes OT fueron concebidas, en su mayoría, como sistemas aislados sin tener en cuenta la implementación de medidas de seguridad típicas en redes IT. Por lo tanto, se hace necesario, para proteger los sistemas de control automatizados de ciberataques internos y externos, la implementación de un concepto de defensa en profundidad (“Defense in Depth”) como el definido en el estándar de ciberseguridad industrial IEC 62443.

Todos los aspectos, desde el nivel operativo hasta el nivel de campo y desde el control de acceso físico hasta la protección de red y dispositivo, deben abordarse simultáneamente para proteger los sistemas industriales contra los ciberataques internos y externos. El enfoque más adecuado para esto es el concepto de defensa en profundidad de acuerdo con las recomendaciones establecidas en la norma IEC 62443, el estándar líder para la seguridad en la automatización industrial.

Los elementos de seguridad de la planta, seguridad de la red e integridad del sistema forman la base del concepto de seguridad industrial en Siemens. La protección en múltiples niveles y el efecto combinado de diferentes medidas de protección proporcionan un alto grado de seguridad, reduciendo el riesgo de ataques exitosos y, en última instancia, mejorando la disponibilidad del sistema. Vamos a comentar a continuación en qué consiste este concepto de defensa en profundidad y su aplicación en el sector del agua.

Repasemos en primer lugar algunas de las principales amenazas a las que nos deberemos enfrentar:

• Acceso físico

El acceso a la planta, la red y partes de la planta es el punto más crítico. Las plantas de tratamiento principales se aseguran generalmente con vallas, muros y sistemas de control de accesos. Acceder aquí significaría un control total sobre la planta y posibles infecciones con malware.

• Introducción de malware a través de medios de almacenamiento de datos extraíbles y hardware externo.

• Intrusión a través de acceso remoto.

Los sistemas de automatización ampliamente distribuidos requieren la opción de acceder a ellos desde el exterior, estos pueden ser explotados para ataques. Es probable que se ataque especialmente el firewall de acceso a Internet.

• Error humano y sabotaje.

Defensa en Profundidad (“Defense in Depth”)

1.- Seguridad de planta:

La naturaleza de los sistemas de control para plantas de tratamiento de agua donde se requiere del control de instalaciones distribuidas geográficamente (estaciones de bombeo remotas, telemetría, depósitos...) implica que tengamos tanto emplazamientos en sitios remotos sin presencia física, como en sitios públicos expuestos.

Con respecto a esto, las medidas de seguridad deben intentar obtener una seguridad de acceso holística.

Estas medidas incluyen:

• Protección de acceso físico para todas las partes de control y comunicación (salas de control, distribución de energía, red…).

• Separación física de diferentes áreas y componentes críticos de automatización con autorizaciones de acceso diferenciadas (por ejemplo, acceso especial a la sala de control central).

• Medidas y procesos que detectan y reaccionan a personas no autorizadas cerca de las instalaciones de la planta (CCTV).

Estas pautas se refieren a las medidas de protección de acceso físico que tienen un mayor impacto. Por ejemplo, si el acceso a la sala de control central ya está estrictamente limitado a personas autorizadas seleccionadas y se encuentra bajo supervisión humana permanente, las interfaces de acceso a la red o los sistemas de automatización no necesitan ser asegurados de manera tan robusta como sería el caso en partes más expuestas como estaciones remotas.

2.- Seguridad de red:

Un elemento central del concepto de seguridad de automatización es la seguridad de la red. Incluye la protección de las redes de automatización contra el acceso no autorizado, así como el control de todas las comunicaciones entre plantas y a la red externa. En particular, las puertas de enlace a Internet para mantenimiento remoto deben protegerse especialmente. Proteger las comunicaciones contra la intercepción y la manipulación implica la transmisión de datos cifrados y autenticación de los nodos de comunicaciones.

DMZ (Zona Desmilitarizada): Se trata de las barreras de seguridad más frecuentes para monitorizar y proteger las interfaces con otras redes mediante el uso de firewalls. Una DMZ es un área de red que actúa como un separador entre los sistemas de automatización y la red externa (oficina, Internet). Todos los datos del exterior irán a la DMZ y la DMZ los procesará y enviará hacia el sistema de control automatizado. Los sistemas instalados dentro de la DMZ están protegidos de otras redes por firewalls que controlan el acceso y las transmisiones de datos. Esta separación permite proporcionar datos de redes internas (por ejemplo, la red de automatización) en redes externas sin tener que permitir el acceso directo a la red de automatización. Una DMZ está típicamente diseñada de modo que tampoco permite el acceso a la red de automatización, lo que significa que esta permanece protegida incluso si un pirata informático obtiene el control de un sistema dentro de la DMZ. Los sistemas típicos para instalar en la DMZ son servidores web o de informes que se nutren de la información del sistema SCADA que se encuentra debajo de la DMZ en el sistema de control.

Un caso muy interesante de uso ha sido el proyecto implementado en varias EDARES (estaciones depuradoras de aguas residuales) de la comunidad de Madrid donde se han montado cuadros para dotar de conectividad a la nube de esas plantas implementando la DMZ con la funcionalidad integrada del router Scalance SC642-2C. El cuadro incluye un PC que es el encargado de comunicar con los dispositivos de campo en la red OT y subir los datos a la nube vía MQTT.

![[2] Uso de una zona desmilitarizada para transferir datos entre la red de control central y la de operación. [2] Uso de una zona desmilitarizada para transferir datos entre la red de control central y la de operación.](/multimedia/images/fig_2_uso_de_una_zona_desmilitarizada_para_transferir_datos_entre_la_red_de_control_central_y_la_de_29525.jpg)

Segmentación de redes: La segmentación de red permite impedir que problemas y/o ataques sufridos por otras redes se propaguen por toda la planta habilitando el paso solamente de las comunicaciones imprescindibles entre células. Los dispositivos dentro de una célula segmentada son protegidos contra el acceso no autorizado desde el exterior sin necesidad de comprometer su rendimiento en términos de capacidad en tiempo real, u otras funciones. Para este fin el firewall central puede controlar las solicitudes de acceso entre las diferentes zonas. Los firewalls de última generación disponen de funciones de inspección profunda de paquetes (DPI). Permiten conocer no solo el contenido del tráfico sino el origen y el destino. Se usan para implementar filtros antivirus, antispam y de contenido. Esto también se utiliza para implementar mecanismos de protección contra ataques de denegación de servicio (DoS). Además, puede incluir la función DMZ en un único dispositivo que permite reducir la complejidad de la red y los esfuerzos de mantenimiento. Incluso, es posible estipular qué nodos de red pueden comunicarse entre sí, qué protocolos son aceptados y qué contenido está permitido usar. Esto significa que las solicitudes de acceso no autorizado pueden bloquearse.

También es posible reducir la carga de la red, ya que solo se permite que continúen las comunicaciones que se desean explícitamente. La transmisión de datos hacia y desde las células puede ser encriptada por los dispositivos de seguridad usando VPN para proteger contra espionaje y manipulación. Esto incluye la autenticación de los participantes de la comunicación y, cuando corresponda, la autorización de los intentos de acceso.

Todo este concepto de protección de celda puede implementarse mediante el uso de componentes de red como los dispositivos de seguridad industrial Scalance S o los procesadores de comunicaciones de seguridad para el sistema de automatización Simatic S7.

![[3] Segmentación de redes. [3] Segmentación de redes.](/multimedia/images/fig_3_segmentacion_de_redes_29526.jpg)

Acceso remoto seguro: Cada vez es más común conectar instalaciones directamente a Internet. Esto se hace, entre otros motivos, para permitir el mantenimiento remoto y monitorización. Asegurar el acceso es particularmente importante en este contexto. Los atacantes pueden encontrar puntos de acceso no seguros de forma fácil y económica utilizando motores de búsqueda o escáneres de puertos. Para esto, es muy importante asegurarse de que los nodos de comunicación estén autenticados, la transmisión de datos esté encriptada y la integridad de los datos esté protegida, especialmente en el caso de infraestructuras críticas. Los incidentes, como la intrusión de personas no autorizadas, el robo de datos confidenciales y la manipulación de parámetros o comandos de control pueden causar daños enormes.

Los mecanismos VPN, que proporcionan autenticación, encriptación y protección de integridad, han demostrado ser particularmente efectivos para asegurar las comunicaciones. Los enrutadores de comunicaciones móviles y de Internet industrial de Siemens admiten VPN y permiten el envío seguro de datos a través de estas redes con protección contra el acceso no autorizado.

Por lo general, los dispositivos para el uso de comunicación segura se autentican como nodos de comunicación confiables mediante el uso de certificados para permitir o bloquear el acceso. El enrutador industrial Scalance M, los dispositivos de seguridad industrial Scalance S o los firewalls de última generación de Palo Alto también admiten reglas de firewall específicas del usuario que permiten vincular los derechos de acceso a usuarios específicos. Por lo tanto, un usuario debe iniciar sesión en una interfaz web utilizando sus credenciales de inicio de sesión para desbloquear temporalmente un conjunto específico de firewalls que coincidan con sus derechos de acceso personal. Una ventaja particular de esta activación temporal y específica del usuario es que siempre hay un registro claro de exactamente quién ha solicitado acceso en qué momento. Esto puede ser muy importante para el mantenimiento y servicios externos.

Accesos seguros a través de un gestor de túneles VPN: Una opción muy recomendable para un acceso remoto seguro y eficiente es implementar una plataforma de administración de estas conexiones y asegurar, autenticar y autorizar todas las comunicaciones de una forma sencilla para el administrador de la red.

La plataforma de gestión Sinema Remote Connect es una aplicación de servidor que proporciona una gestión segura de túneles VPN entre el gestor, los programadores y los componentes instalados. La identificación de los nodos se determina mediante un intercambio de certificados antes de que el acceso a las máquinas pueda continuar. Los intentos no autorizados de acceder a la red de control central a la que está conectada la red de la planta pueden evitarse. La asignación de derechos para el acceso a las máquinas se puede controlar centralmente a través de la administración de usuarios de la propia plataforma. Para obtener mayor seguridad, el punto final del túnel VPN en la instalación es un router Scalance. La conexión remota puede habilitarse manualmente mediante un interruptor de llave en la instalación, por lo que la posibilidad de conectarse desde el control remoto siempre está bajo el control del operador de la planta.

En plantas de tratamiento de aguas donde hay que parametrizar y mantener un gran parque de equipos de instrumentación, disponer de un gestor de túneles VPN es una gran aliado para que softwares de gestión de activos como Simatic PDM puedan utilizar el canal que se habilita para la gestión en remoto de todos estos equipos, reduciendo de este modo las horas dedicadas y los desplazamientos del personal de ingeniería y mantenimiento.

![[4] Arquitectura de red de Sinema RC. [4] Arquitectura de red de Sinema RC.](/multimedia/images/fig_4_arquitectura_de_red_de_sinema_rc_29521.jpg)

3.- Integridad del Sistema:

El tercer pilar de un concepto de seguridad global es la integridad del sistema. El típico sistema por proteger incluiría controladores, SCADA y sistemas HMI. Esto requiere protección contra el acceso no autorizado y el malware.

Las debilidades identificadas del sistema operativo o software de aplicación se mitigan mediante la instalación de actualizaciones o parches. Los mecanismos de protección del entorno de oficina, como el software antivirus, también se pueden usar en plantas teniendo en cuenta las correspondientes listas de compatibilidad. Es esencial asegurarse de que no tengan un impacto negativo en la tarea de automatización. Otra opción son las listas blancas de aplicaciones que se pueden usar además o como alternativa al software antivirus. La lista blanca implica la creación de listas aprobadas en las que el usuario especifica explícitamente aquellos procesos y programas que pueden ejecutarse en la computadora. Cualquier intento por parte de un usuario o paquete de malware de instalar o ejecutar un nuevo programa es denegado, lo que evita el daño asociado.

Protección del nivel de control

Cada día se requiere de los controladores sistemas de protección que superan los típicos utilizados hasta la fecha, los cuales solo actuaban para tareas de mantenimiento, pero no impedían, por ejemplo, leer y escribir variables para un usuario avanzado. Este tipo de funciones ya están integradas en las familias de controladores Simatic S7-1200 y S7-1500. Permiten la protección de acceso múltiple con diferentes derechos de acceso como en los protocolos de comunicación para la configuración del controlador o la conexión HMI. Esto incluye mecanismos de seguridad integrados para una detección mejorada del acceso o la manipulación.

La protección de la propiedad intelectual es otro problema: los integradores invierten en el desarrollo de sus soluciones. No pueden ver comprometida su propiedad intelectual. Las funciones de protección de know-how y protección de copia proporcionadas por los controladores de Siemens brindan seguridad y soporte a los usuarios en este área.

La función de protección de know-how permite salvaguardar módulos de programas específicos, para evitar el acceso a su contenido y la copia y modificación de algoritmos.

La función de protección contra copia vincula los componentes del programa al número de serie de la tarjeta de memoria o CPU. Esto ayuda a evitar la copia de los datos, ya que los programas protegidos solo pueden usarse en los sistemas de automatización para los que fueron aprobados.

Otras funciones de seguridad como “Stateful Inspection Firewall” y VPN están integradas en los procesadores de comunicaciones de seguridad de los controladores S7. La protección que proporcionan se extiende a los controladores conectados, a las redes relacionadas y, a la comunicación entre ellos, y complementa y mejora el concepto de protección celular en una planta.

Roles y derechos

Es común establecer un sistema de derechos de acceso graduado o categorías de derechos bajo los cuales algunos de los usuarios solo pueden acceder a unidades, dispositivos o aplicaciones específicas de la planta. Por ejemplo, algunos empleados tienen derechos de administrador, mientras que otros solo tienen derechos de acceso de lectura o escritura. Los permisos de manejo se utilizan para garantizar que el acceso esté restringido a personas autorizadas en función de los derechos específicos que se les asignen. Esto implica roles definidos. Cada uno de estos roles incluye un conjunto específico de derechos, en lugar de crear un perfil de derechos separado para cada usuario. Los usuarios o grupos de usuarios se asignan a estos roles y reciben los derechos de acceso relacionados. Una gestión adecuada de los usuarios y los derechos es esencial para la Seguridad Industrial.

Administración central de usuarios y grupos

Además del concepto general de usuario y derechos, una gestión central de estas cuentas y grupos es esencial para una planta segura. Un sistema de administración central permite generar cuentas consistentes y rastreables. Se crean, eliminan o cierran cuentas de usuario, se aplican restricciones de contraseña y se administran los derechos de acceso de forma centralizada. Esto también es esencial para reaccionar a violaciones de seguridad como contraseñas rotas. Dependiendo del nivel de seguridad deseado, se necesita una administración central de usuarios para proporcionar una fuente para la monitorización y registro de acciones auditables realizadas por el usuario.

La mayoría de los softwares industriales como Scalance, WinCC, TIA Portal…, admiten una gestión de usuarios basada en Windows Active Directory.

Por otra parte, la ingeniería en TIA se puede administrar de forma centralizada mediante el Componente de Administración de Usuarios (UMC). Esta herramienta de software admite la asignación de usuarios y grupos del directorio activo y para acceder a proyectos de ingeniería TIA.

![[5] Plant Security Certified Protection IEC 62443. [5] Plant Security Certified Protection IEC 62443.](/multimedia/images/fig_5_plant_security_certified_protection_iec_62443_29527.jpg)

Seguridad industrial para el ciclo integral del agua

Hace unos años, la seguridad para las plantas de producción se centró en la protección de los controles periféricos. Las nuevas amenazas parecían ser abstractas y teóricas y solo unos pocos fabricantes y operadores tenían interés en estos temas.

Una serie de incidentes de seguridad, publicados en los medios, crearon conciencia. Estaba claro que los sistemas de automatización y las infraestructuras también estaban en la lista de objetivos de los ataques cibernéticos. Eran vulnerables y las posibles consecuencias podrían ser graves.

Ante esta situación la opción de dejar de lado las mejoras que ofrece la digitalización por razones de seguridad no es una solución, ya que redundaría en una disminución constante de competitividad.

No obstante, los riesgos se pueden minimizar con éxito teniendo en cuenta los criterios de seguridad durante las fases de diseño, desarrollo y producción mediante la implementación de un concepto de seguridad integral como el que hemos visto, con la integración de las tecnologías adecuadas y las consecuentes mejoras en los procesos y medidas organizativas.

La defensa contra amenazas y ataques es, en consecuencia, una base para la transformación digital en el sector del agua.

Diego Muñoz López

Product Manager Simatic Software de Siemens

www.siemens.es

La cita industrial de Bilbao analiza las principales tendencias tecnológicas que están marcando el día a día en nuestras fábricas

La jornada inaugural pone el foco en las fortalezas y debilidades de una industria nacional que mira de reojo al ámbito geopolítico y al papel de Europa en este difícil contexto

Permite desarrollar aplicaciones robóticas más adaptativas, autónomas y fáciles de implementar

En su décimo aniversario espera recibir a más de 33.000 visitantes profesionales

El Rey Felipe VI entregará los Premios Nacionales de Industria: ‘Bien hecho en España’

Comentarios