Trend Micro analiza las vulnerabilidades de los dispositivos IoT

La variedad y la gama de funciones de los dispositivos inteligentes presentan innumerables formas de mejorar las diferentes industrias y entornos. Si bien las "cosas" en Internet de las Cosas (IoT) benefician a los hogares, las fábricas y las ciudades, estos dispositivos también pueden introducir puntos ciegos y riesgos de seguridad en forma de vulnerabilidades.

El equipo de Trend Micro, multinacional especializada en el desarrollo de soluciones de ciberseguridad, analiza por qué son vulnerables los dispositivos IoT y cómo afectan a los usuarios estas vulnerabilidades.

Los dispositivos inteligentes vulnerables abren las redes a los ataques y pueden debilitar la seguridad general de Internet. Por ahora, es mejor ser cauteloso y entender que "inteligente" también puede significar vulnerable a las amenazas.

¿Por qué son vulnerables los dispositivos IoT?

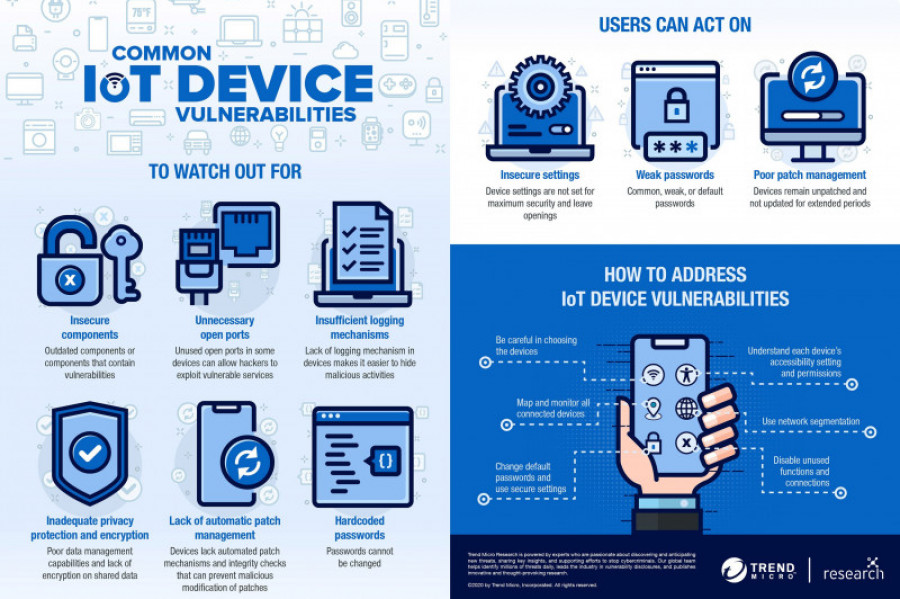

Los dispositivos IoT son vulnerables en gran medida porque carecen de la seguridad incorporada necesaria para contrarrestar las amenazas. Además de los aspectos técnicos, los usuarios también contribuyen a la vulnerabilidad de los dispositivos a las amenazas. He aquí algunas de las razones por las que estos equipos inteligentes siguen siendo vulnerables:

- Capacidades de computación limitadas y restricciones de hardware. Estos dispositivos tienen funciones específicas que garantizan solo capacidades informáticas limitadas, dejando poco espacio para mecanismos de seguridad robustos y protección de datos.

- Tecnología de transmisión heterogénea. Los dispositivos suelen utilizar una variedad de tecnología de transmisión. Esto puede dificultar el establecimiento de métodos y protocolos de protección estándar.

- Los componentes del dispositivo son vulnerables. Los componentes básicos vulnerables afectan a millones de dispositivos inteligentes desplegados.

- Los usuarios carecen de concienciación en materia de seguridad. La falta de conocimiento de seguridad del usuario podría exponer a los dispositivos inteligentes a vulnerabilidades y oportunidades de ataque.

Las vulnerabilidades de los dispositivos permiten a los ciberdelincuentes utilizarlos como punto de apoyo para sus ataques, lo que refuerza la importancia de la seguridad desde la fase de diseño.

¿Cómo afectan las vulnerabilidades a los usuarios?

La investigación de algunos de los ataques más notables a los dispositivos IoT muestra cómo puede afectar a los usuarios. Los agentes de amenazas pueden utilizar dispositivos vulnerables para el movimiento lateral, lo que les permite alcanzar objetivos críticos. Los atacantes también pueden utilizar las vulnerabilidades para apuntar a los propios dispositivos y convertirlos en armas para campañas más grandes o utilizarlos para propagar malware a la red.

Las botnets IoT sirven como ejemplo para mostrar el impacto de las vulnerabilidades de los dispositivos y cómo los ciberdelincuentes han evolucionado para utilizarlas. En 2016, Mirai, uno de los tipos más destacados de malware de botnets IoT, se hizo un nombre por sí mismo al eliminar sitios web distinguidos en una campaña de denegación de servicio distribuida (DDoS) que consistía en miles de dispositivos de IoT domésticos comprometidos.

Desde una perspectiva empresarial, Trend Micro subraya que los dispositivos IoT difuminan aún más la distinción entre la seguridad necesaria de las empresas y los hogares, especialmente en los escenarios de trabajo remoto. La introducción de dispositivos IoT en el hogar puede abrir nuevos puntos de entrada en un entorno que podría tener una seguridad débil, exponiendo a los empleados a malware y ataques que podrían colarse en la red de una empresa. Es una consideración importante cuando se implementan medidas de bring your own device (BYOD) y teletrabajo.

Los atacantes también pueden usar dispositivos IoT con problemas existentes para acceder en redes internas. Estas amenazas van desde los ataques de DNS rebinding que permiten recopilar y filtrar información de redes internas hasta nuevos ataques a través de canales laterales, como los ataques inducidos por láser infrarojo contra dispositivos inteligentes en hogares y entornos corporativos.

Ejemplos de vulnerabilidades en dispositivos IoT

Ha habido muchos casos que demuestran el impacto de las vulnerabilidades IoT; algunos de ellos implican entornos del mundo real y otros como investigación de estos dispositivos. El Open Web Application Security Project (OWASP), una fundación sin ánimo de lucro para mejorar el software, publica anualmente una lista de las principales vulnerabilidades IoT. Entre los ejemplos de estos defectos comunes se incluyen los siguientes:

Contraseñas débiles, adivinables o hardcoded

Las nuevas variantes de malware suelen utilizar esta vulnerabilidad. Por ejemplo, encontramos una variante de Mirai llamada Mukashi, que aprovechó la vulnerabilidad CVE-2020-9054 y utilizó ataques de fuerza bruta con credenciales predeterminadas para iniciar sesión en los productos NAS de Zyxel.

Interfaces inseguras del ecosistema

La investigación de Trend Micro en entornos complejos de IoT reveló plataformas de automatización expuestas que encadenan las funciones de múltiples dispositivos. El servidor de automatización expuesto contenía información importante como la geolocalización del domicilio y las contraseñas codificadas. Las implicaciones de una plataforma de automatización comprometida son comentadas más a fondo en la investigación.

Servicios de red inseguros

Una investigación realizada por Trend Micro en 2017 analizó la seguridad de los altavoces inteligentes Sonos. El estudio descubrió que unos simples puertos abiertos exponían el dispositivo a cualquier persona en Internet y revelaban información confidencial del usuario.

No es difícil encontrar casos que demuestren las consecuencias de las vulnerabilidades de los dispositivos en los usuarios y las redes, y es probable que esos casos se sigan denunciando en el futuro. Los usuarios deben ser conscientes de estas vulnerabilidades comunes y tomar las precauciones necesarias contra exploits.

¿Quién es responsable de asegurar los dispositivos IoT?

La posibilidad de que se produzcan efectos impredecibles en cascada por las vulnerabilidades y seguridad deficiente en IoT afecta en gran medida a la seguridad general de Internet. Garantizar que estos dispositivos sean seguros es una responsabilidad compartida de las partes interesadas, según apunta Trend Micro.

Los fabricantes deben abordar las vulnerabilidades conocidas de los productos posteriores, publicar parches para los existentes e informar sobre el fin del soporte para los productos más antiguos. Los fabricantes de dispositivos IoT también necesitan considerar la seguridad desde la fase de diseño, y luego realizar pruebas de penetración para asegurar que no haya brechas imprevistas para un sistema y dispositivo en producción. Las empresas también deben tener un sistema para aceptar informes de vulnerabilidad de entidades externas sobre sus productos desplegados.

Los usuarios también deben comprender mejor los riesgos de seguridad que conlleva la conexión de estos dispositivos y su papel en la seguridad de los mismos. Cambiar las contraseñas predeterminadas, actualizar el firmware y elegir configuraciones seguras, entre otras cosas, puede mitigar los riesgos.

Collarines registrados erróneamente como componentes de Ruland desencadenan fallos en sistemas de accionamiento de máquinas de embalaje

Recibe la visita de cerca de 39.000 visitantes de 65 países. La próxima edición se celebrará del 6 al 10 de marzo de 2028

Comentarios